Il circule sur la toile plusieurs post sur une étude des chercheurs chinois qui seraient parvenus à casser le RSA avec un ordinateur quantique. Je dois dire qu’il y a assez d’exagération sur cette information que beaucoup relais sous la forme d’un coup de publicité à révolution la copernicienne.

J’ai donc pris le temps nécessaire de mener des investigations critiques avant de me prononcer rigoureusement sur la question.

Alors, qu’en est-il des trouvailles de nos fameux chercheurs chinois ?

Ce que j’ai fait :

1- retrouver le document original desdits chercheurs

2- il est en chinois : mais,je ne parle pas chinois : > traduction et data processing avec le module IA Nkinda Gsapilote

3- Etude critique du texte

4- Etude comparée avec quelques autres travaux le RSA hacking investigation

5- Rédaction de l’article

Lire le document original des chercheurs

Lire la traduction du document

Lire en français l’ article sur le résultat de mes investigations

Lire en anglais l’ article sur le résultat de mes investigations

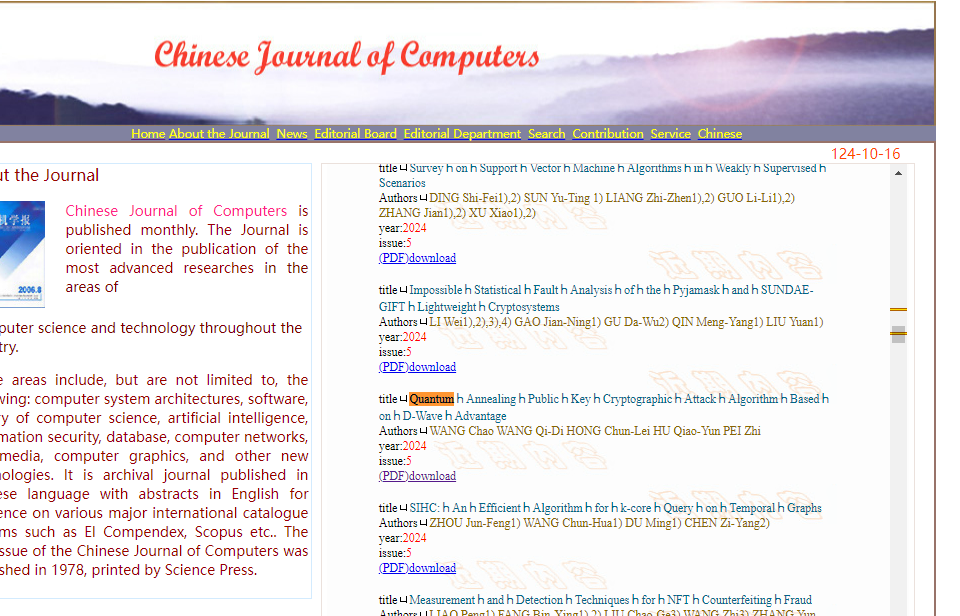

Cet article examine les implications épistémologiques et techniques des travaux présentés dans l'article "Quantum annealing public key cryptography based on D-Wave" de Wang Chao et ses collègues concernant la cryptanalyse de RSA. L'approche du quantum annealing exploitée par les ordinateurs quantiques D-Wave, ouvre la voie à de nouvelles perspectives sur la manière dont les systèmes cryptographiques traditionnels, comme RSA, pourraient être vulnérabilisés par des avancées dans la technologie quantique. Cependant, bien que prometteur, le quantum annealing présente encore des limitations importantes pour casser des clés RSA de taille pratique. Ce résumé se penche sur les aspects théoriques et techniques des travaux de D-Wave, en examinant leur impact sur l'épistémologie de la cryptanalyse, ainsi que sur la manière dont les chercheurs et praticiens de la cybersécurité devraient aborder cette transition vers une ère post-quantique.

Nous soulignons que, si les résultats actuels montrent un potentiel pour la cryptanalyse de RSA sur de petits nombres (comme les entiers de 50 bits), les clés RSA utilisées dans les systèmes modernes (2048 bits ou plus) restent sécurisées pour l'instant. En conclusion, l'article invite à une réflexion plus large sur l'évolution nécessaire de la cryptographie, avec un appel à la vigilance dans la transition vers des algorithmes post-quantiques, afin de garantir la sécurité des systèmes d'information face aux menaces futures des ordinateurs quantiques.

RESUME DES RESULTATS DES INVESTIGATIONS POUR LE GRAND PUBLIC

LES QUESTIONS QUI COMPTENT POUR LE LECTEUR GRAND PUBLIC

1. Est -ce fini pour le RSA actuellement ?

Non, ce n'est pas fini pour le RSA actuellement, mais des menaces sérieuses apparaissent avec les progrès des ordinateurs quantiques. Le RSA repose sur la difficulté de la factorisation des grands entiers, un problème qui est considéré comme intractable pour les ordinateurs classiques. Cependant, l'article montre que les progrès du quantum annealing et des ordinateurs quantiques comme le D-Wave peuvent permettre de surmonter ces défis en factorisant des nombres de plus en plus grands. À court terme, RSA reste relativement sécurisé, mais la situation pourrait changer à moyen terme avec le développement des ordinateurs quantiques plus puissants.

2. Le RSA utilisé dans les technologies actuelles est-il cassé ?

Non, le RSA n'est pas encore cassé dans les technologies actuelles. Actuellement, les ordinateurs quantiques capables de casser le RSA de manière pratique (c'est-à-dire capables de factoriser de grands nombres de manière efficace) sont encore loin d'être réalisables en raison des limitations actuelles des qubits, de la stabilité des systèmes quantiques, et de la correction d'erreurs quantiques. L'article montre des expérimentations prometteuses pour de petites tailles de nombres (par exemple des entiers RSA de 50 bits), mais la majorité des systèmes RSA utilisés aujourd'hui emploient des clés bien plus grandes (2048 bits ou plus). Le RSA n'est donc pas immédiatement vulnérable, mais il est prudent de commencer à préparer la transition vers des algorithmes résistants aux attaques quantiques.

3. Quels sont les risques majeurs de cybersécurité pour toutes les technologies actuelles qui utilisent RSA ?

Les risques majeurs de cybersécurité actuellement pour les systèmes utilisant RSA sont principalement indépendants du quantum computing :

• Vulnérabilité à la cryptanalyse classique : Si les clés RSA sont mal gérées, ou si des techniques comme les attaques par force brute ou les faiblesses dans l'implémentation (par exemple, le padding Oracle Attack) sont exploitées, des attaques classiques peuvent être efficaces.

• Vol de clé privée : Si la clé privée est compromise (par exemple, via un attaque de phishing, un vol physique, ou des fuites de données), la sécurité du système RSA est entièrement compromise.

• Impact de l'ordinateur quantique : Bien que la cryptographie RSA soit encore sécurisée sur des machines classiques, l'émergence des ordinateurs quantiques constitue un risque dans le futur. Une fois que les ordinateurs quantiques suffisamment puissants seront disponibles, l'algorithme de Shor permettra de factoriser des grands nombres très rapidement, brisant ainsi le RSA et d'autres systèmes basés sur des problèmes de factorisation ou de logarithme discret.

4. Doit-on s'inquiéter concernant le RSA actuellement intégré dans la plupart de nos techonlogies ?

Actuellement, nous ne devons pas paniquer, mais il est essentiel de se préparer à l'avenir. Les menaces quantiques ne sont pas encore une réalité, mais la cryptographie RSA doit être vue à travers le prisme de la cryptographie post-quantique. D'ici quelques années, si les progrès en computing quantique continuent, RSA pourrait devenir obsolète. C'est pourquoi des initiatives comme l'algorithme de signature post-quantique (par exemple, Lattice-based cryptography) et des algorithmes comme FrodoKEM ou Kyber sont déjà étudiés et mis en œuvre.

Cependant, il est important de noter que la transition vers des algorithmes post-quantiques n'est pas immédiate et qu'il faut du temps pour développer des standards robustes et pour migrer les systèmes.

5. Sinon, qu'est-ce qui manque aux travaux de Wang Chao et ses collègues pour dire que la technologie RSA actuelle est vraiment cassée ?

Pour affirmer que la technologie RSA actuelle est vraiment cassée par le quantum annealing, plusieurs conditions doivent être remplies :

1. Des attaques à grande échelle : L'article décrit des expérimentations réussies sur des nombres RSA de petite taille (jusqu'à 50 bits), mais les attaques pratiques à grande échelle sur des nombres RSA de 2048 bits ou plus n'ont pas encore été réalisées. Les ordinateurs quantiques disponibles actuellement sont encore loin d'être capables de casser de telles tailles de clés de manière efficace.

2. Ordinateurs quantiques suffisamment puissants : Les machines actuelles, comme celles de D-Wave, ne sont pas encore capables de résoudre des problèmes de cryptographie RSA complexes de manière efficace. Les travaux de cet article suggèrent que les outils d'optimisation quantique peuvent améliorer certains types d'attaques, mais il est nécessaire d'avoir un quantum ordinateur stable capable de gérer de très grands problèmes pour vraiment compromettre RSA.

3. Avancées dans la correction d'erreurs quantiques : La correction d'erreurs quantiques est un domaine en développement. Si elle devient plus robuste, elle pourrait permettre de surmonter les limitations actuelles des qubits et d'augmenter la puissance des ordinateurs quantiques pour résoudre des problèmes de factorisation RSA de manière efficace.

4. Note sur la taille des clés RSA : Pour que RSA soit vraiment vulnérable, il faudrait que les attaques quantiques sur des nombres RSA à grande échelle (2048 bits ou plus) deviennent pratiques. À ce stade, le cryptage RSA avec des clés plus longues reste sécurisé contre les attaques actuelles (qu'elles soient classiques ou quantiques).

Conclusion

En résumé, RSA n'est pas encore cassé, mais il est crucial de se préparer à une évolution de la cryptographie. Actuellement, les attaques quantiques sur RSA sont encore en développement et ne représentent pas une menace immédiate, mais elles doivent être surveillées de près. Il serait aussi judicieux d’intégrer à la longue des algorithmes résistants aux attaques quantiques dans les systèmes de cybersécurité pour garantir la sécurité à long terme.

Le passage à la cryptographie post-quantique est déjà en cours et devrait permettre de prévenir les risques futurs tout en garantissant la sécurité dans un monde où les ordinateurs quantiques deviendront progressivement plus puissants

Actuellement avec la frénésie de l' information il faut toujours mûrir les investigations avant de se prononcer sur les choses.

Pauca sed matura était la devise de GAUSS .